因为太菜,只能写点杂项了。

上午场

Misc1

打开压缩包,有一张图片,瞬间我想起了自己的青春

于是把图片放到kali foremost分离一下一下

得到了这一张图片

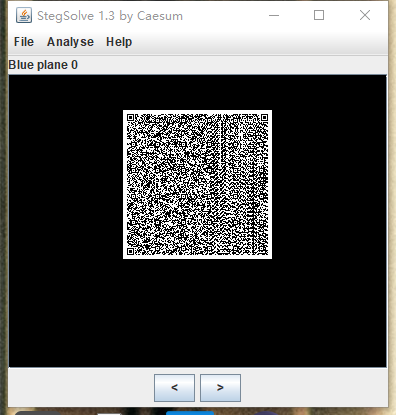

放在Stegsolve.jar分析一下

刷出了一张二维码

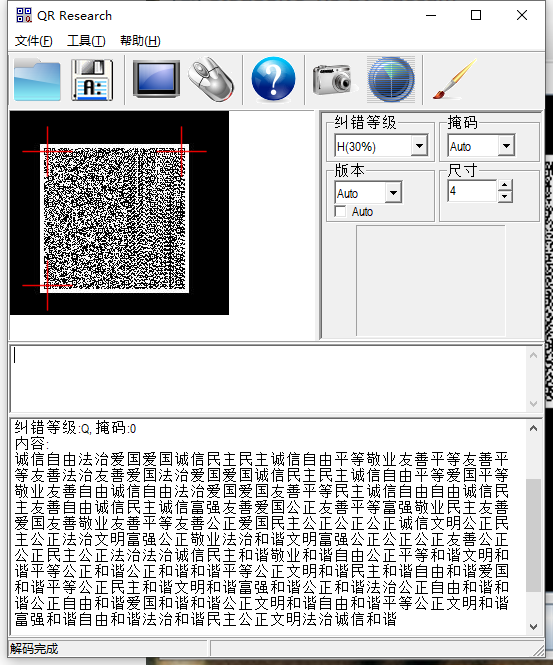

扫码发现了核心价值观编码

解码得到flag

Misc2

这个题目没做出来,赛后得到了京首大佬的指点

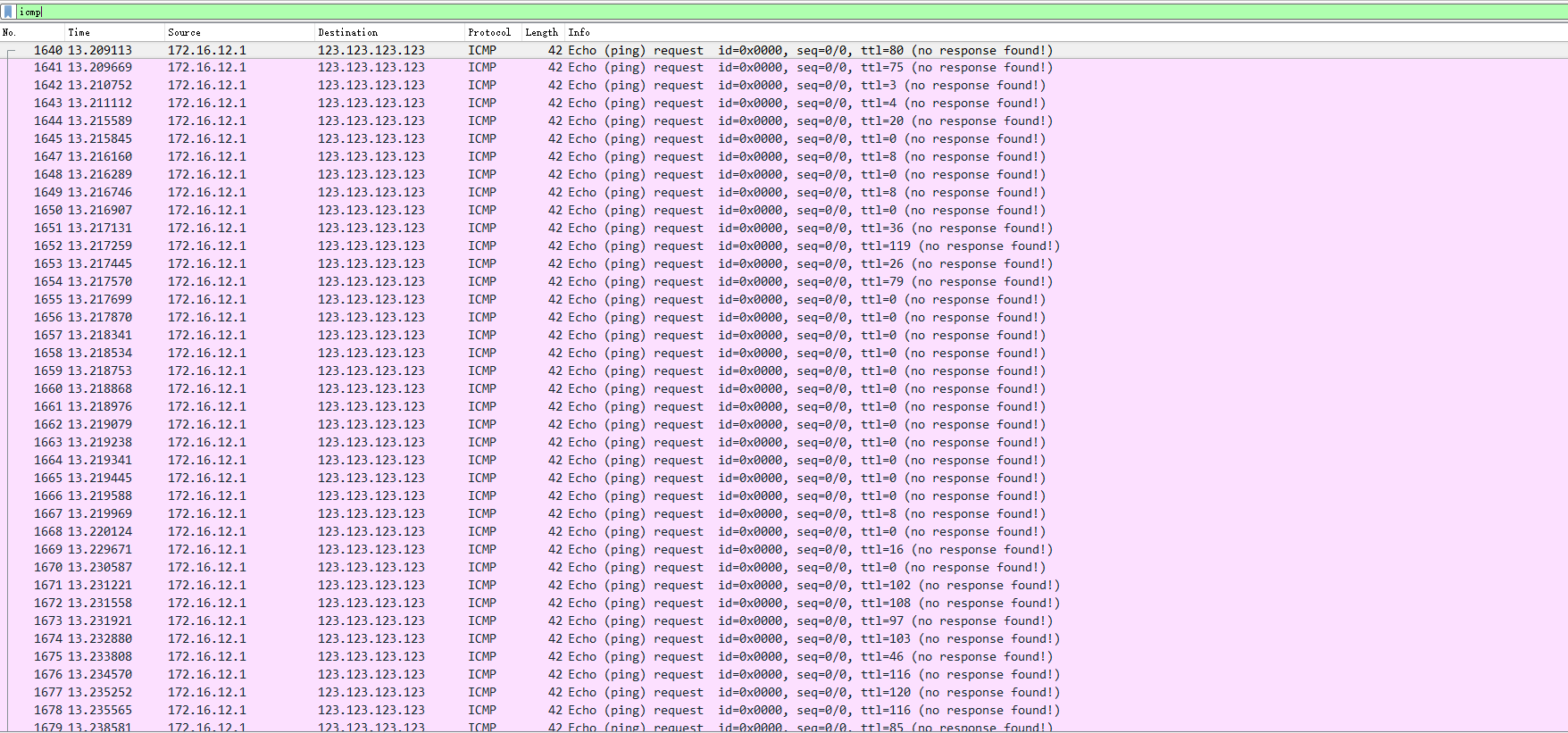

题目中给了提示是ping使用了哪种协议

Ping使用了ICMP协议

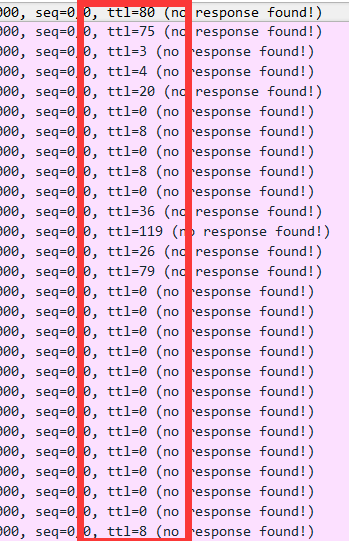

在wireshark中过滤ICMP协议

注意每条数据的ttl的数值

注意每条数据的ttl的数值

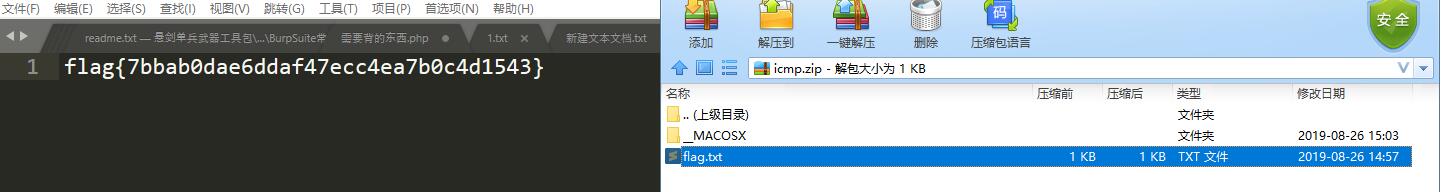

把这些数据提取出来 写成后缀是zip的二进制文件,打开会看到flag.txt

附上京首大佬的wp

1 | #Auther: r3t7rn_0 |

下午场

Misc1

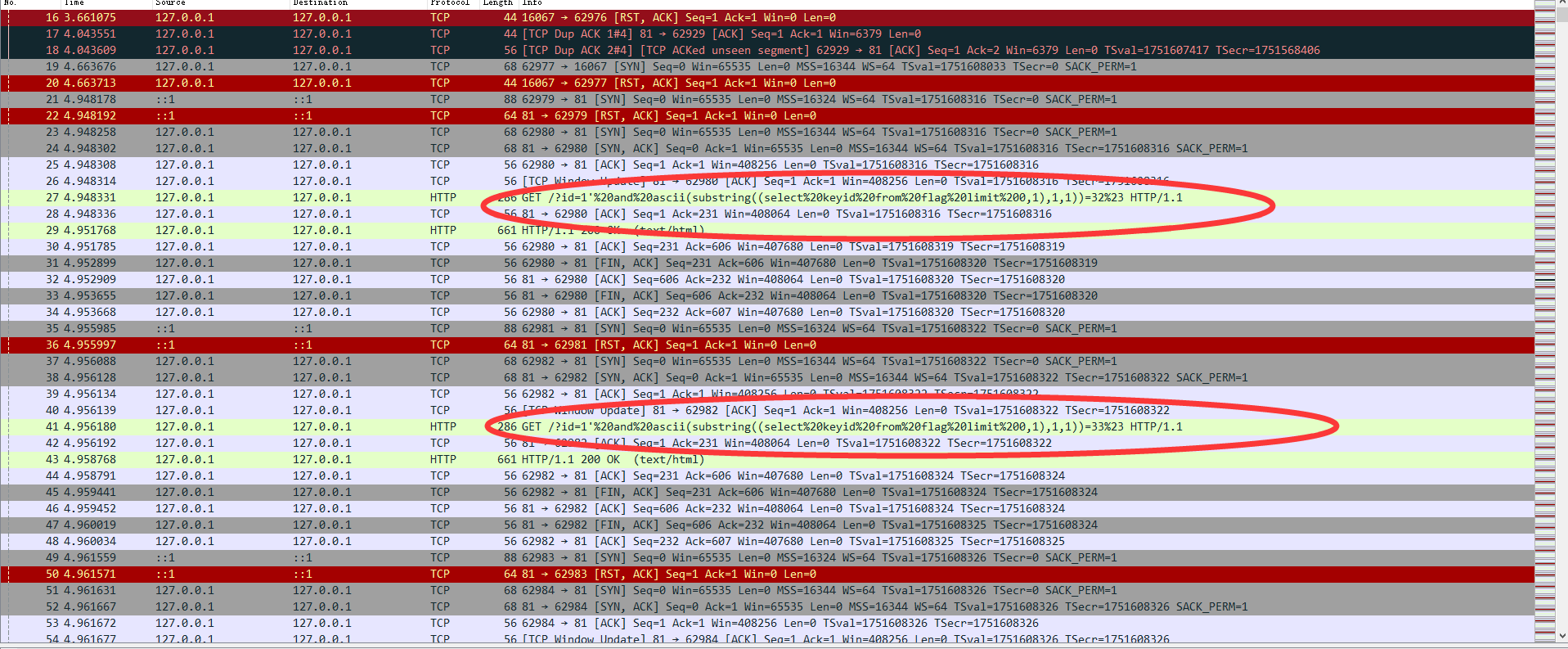

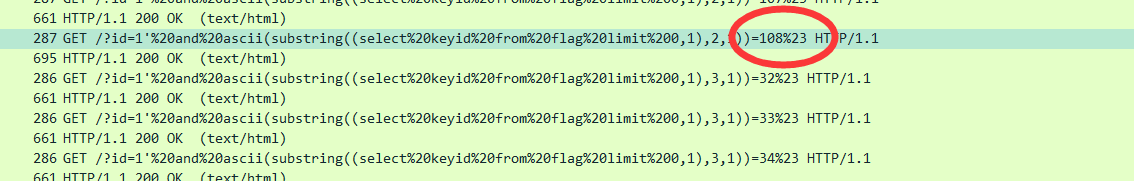

打开看到了很明显的sql注入攻击字符串

过滤出http流

过滤出http流

看到很多注入语句

看到很多注入语句

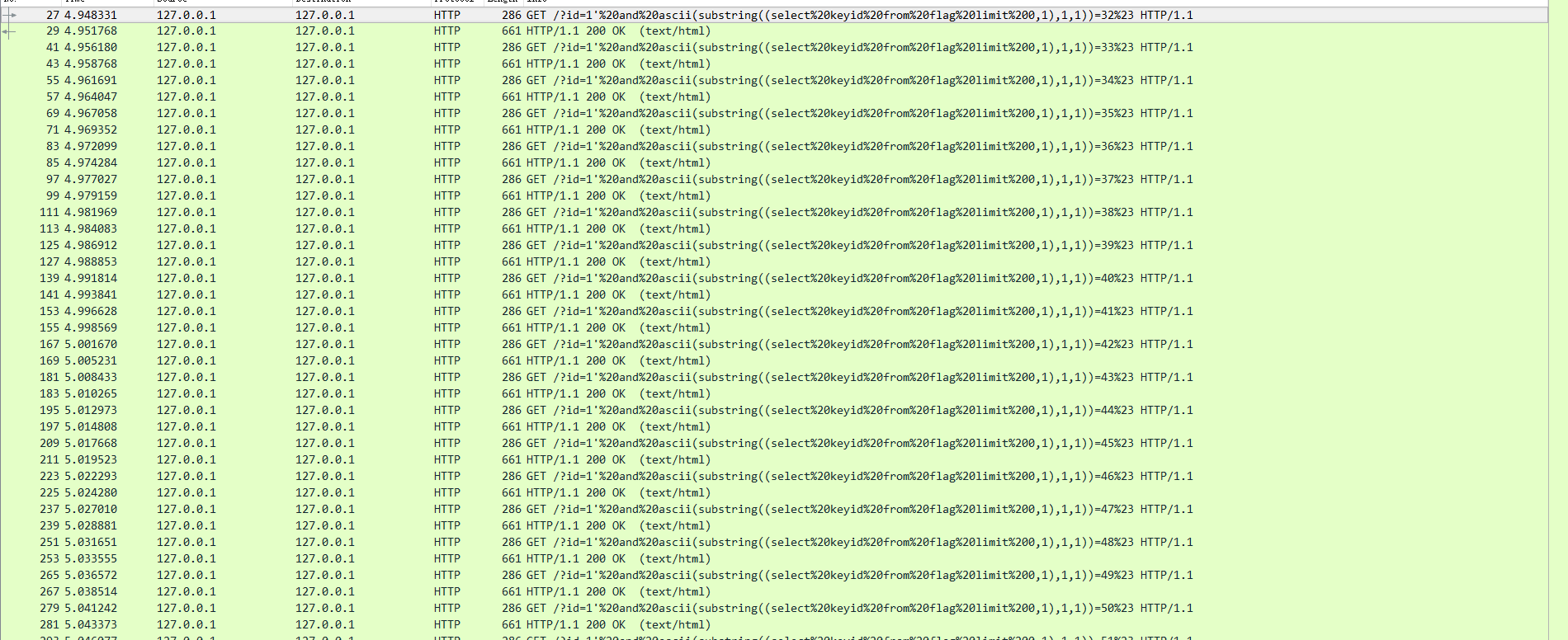

语句都是32开头

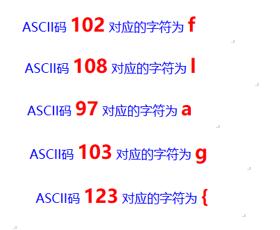

第一波语句结束字符是102

第二波语句结束字符是108

第三波语句结束字符是97

第四波语句结束字符是103

第六波语句结束字符是123

以此类推得到flag: flag{c2bbf9cecdaf656cf524d014c5bf046c}

赛后交流,京首大佬告诉我他是脚本跑的,附上大佬的脚本

1 | #Auther: r3t7rn_0 |

Misc2

快下课了,分身乏术,下面是阿君写的wp。

下载文件发现一个png图片,一个可爱的兔子

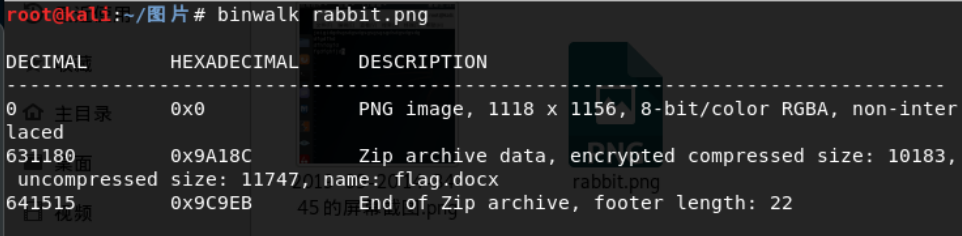

搜寻了一遍没找到什么可以利用的东西,拖到kali里用binwalk分析一波发现zip格式

将图片后缀改成zip发现里面有个文档,但是有密码

起初觉得是一个伪加密,后来发现不是,原来密码在图片中

用winhex改一下高度和宽度发现图片有一串英文pass:aptx4869

将文档解压出来后发现文档的内容是some thing here很显然不是flag

将文档解压出来后发现文档的内容是some thing here很显然不是flag

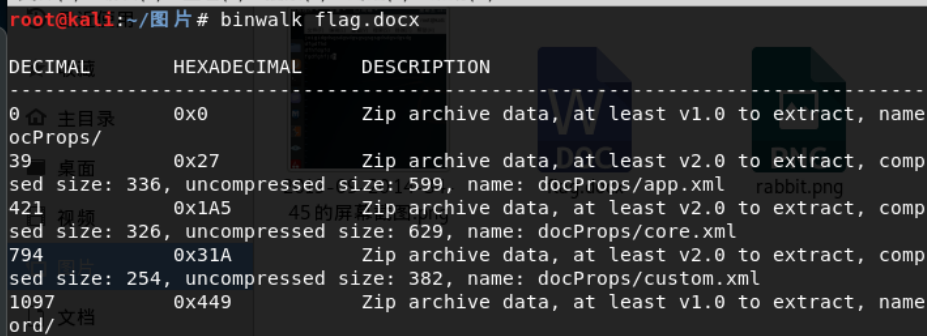

继续用binwalk分析一波,发现是一个zip文件

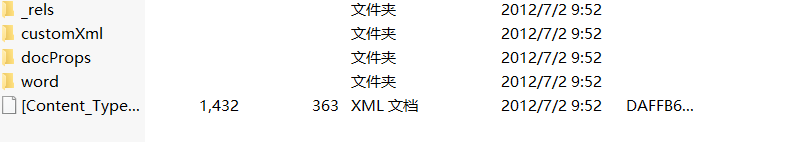

解压成zip后打开

解压成zip后打开

最后找了一遍,发现在word文件夹中document.ml中发现疑似flag

提交后发现正确